Se la tecnologia è in fondo un metodo di problem solving e se le soluzioni che propone creano a loro volta incubi irrisolvibili – che è poi la struttura narrativa portante di Black Mirror – allora Meltdown e Spectre sembrano due incubi scritti per un copione, tanto appaiono distanti e irreali.

Distanti al punto che, tra un suggerimento per gli acquisti su Amazon e una recensione di un aspirapolvere, si sta parlando di polverone e isteria.

Meltdown e Spectre sono i due nomi dati agli exploit delle CPU scoperti da tempo ma venuti a galla solo l'altro ieri. Meltdown è la falla più critica ma anche più arginabile (a prezzo di un bel crollo delle prestazioni su Linux e Win, meno su Mac) e riguarda le CPU Intel. Spectre ne è un'altra che coinvolge ancora Intel ma riguarda anche AMD e ARM, ed è meno facile da patchare, e più facile da sfruttare.

Nella giornata di ieri sono iniziati a uscire i primi comunicati ufficiali da Intel, AMD, ARM, Microsoft e Google (il cui team Project Zero è assieme a varie università dietro alla scoperta delle falle). Apple ancora zitta. La situazione s'è andata insomma delineando con contorni più precisi, ed è più grave e più complessa di quanto già non apparisse.

Nell'orda di articoli, comunicati, analisi, a fare un po' di chiarezza ha provveduto l'Università di Graz in Austria un cui team di lavoro ha contribuito alla scoperta della falla. Hanno messo assieme un sito dove è spiegato in modo esaustivo e comprensibile il problema e le sue implicazioni: Meltdownattack.com.

Allo stesso sito punta pure spectreattack.com.

Loro anche i due loghi: quello di Spectre è fantastico, lo spettro con un ramo in mano richiama il processo – che adesso sappiamo fallato – con cui i processori velocizzano le operazioni e che tecnicamente si chiama branch prediction and speculative execution. Branch (ramo), spec-tre. Brilliant. 😎

Un'altra lettura più impegnativa ma più completa e dettagliata è quest'articolo di Defiant, software house che produce sistemi di sicurezza per WordPress.

I difetti progettuali non rimediabili, solo arginabili (e notare il plurale), che aprono la falla riguardano praticamente tutti i processori dal 1995 in poi, di architetture anche diverse, e quindi ben più produttori della sola Intel. L'unica differenza è nella gravità della falla che il difetto produce su una specifica CPU. AMD in giornata aveva negato di essere interessata dal problema – vogliamo credere per ignoranza di non sapere ancora, ma è appena meno grave – ma non è così. ARM e conseguentemente Android sono estremamente esposti e lo hanno dichiarato chiaro e tondo. Nessuna notizia invece da Apple, i cui processori per piattaforme mobili Ax sono sostazialmente su architettura ARM.

Questa è la spiegazione teorica.

Conseguenze e applicazioni pratiche?

Conseguenze: Amazon ha già comunicato che l'intera infrastruttura dei suoi servizi AWS (Linux based) sta venendo patchata e di conseguenza tra reboot dei sistemi e rallentamenti causati dalla patch stessa il degrado delle prestazioni è già evidente. Pensa se Amazon decidesse di chiedere i danni a Intel. Per un utente più umile, questo significa aprire un'app di un giochino, per esempio, e vedere i dati caricati più lentamente (molto dipende anche da quanto e quale hardware uno prende in affitto da Amazon, una grossa azienda avrà sempre sistemi ridondandi rispetto a un povero sviluppatore indonesiano).

AWS è solo il primo esempio che s'è andato delineando e che si sta più o meno documentando in queste ore, la casistica sarà assai più ampia.

Le applicazioni pratiche sono un aspetto più importante perchè riguardano direttamente gli utenti, noi insomma.

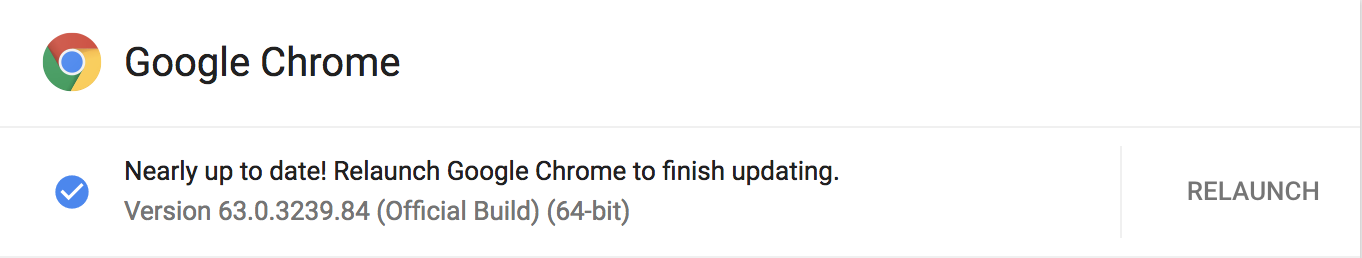

Cosa è importante fare: al momento assolutamente tenere aggiornati i browser, Chrome e Firefox danno più garanzie perché gli update sono costanti e veloci. Non tanto così su un Vivaldi o un Opera.

Chrome deve essere almeno Version 63.0.3239.108 (Official Build) (64-bit). Mentre scrivo a me ha completato un altro aggiornamento.

Firefox deve essere almeno Quantum.

È importante curarsi dei browser perché se Meltdown richiede un intervento complesso per sfruttare la falla e carpire dati (far eseguire del codice dalla singola macchina, quindi con qualcuno che manualmente ce lo scriva), Spectre è invece molto più facile e può sfruttare il browser (soprattutto la scriptabilità dei browser, ovvero del JavaScript maligno) per accedere ai dati del kernel. Carpire una password è il classico esempio. Qui una demo:

Questo è valido per ogni piattaforma. Il resto sta al sistema operativo e macOS nell'aggiornamento di Dicembre 2017 (che doveva sistemare il pasticcio della pw di root) ha già avuto una sostanziale, ma ancora parziale, pezza software per arginare Meltdown. Spectre resta ancora più di competenza dell'utente con l'igiene dei browser, per ora. Chi ha scritto che macOS sta in una botte de fèro, ha scritto un'idiozia. È però vero che per questioni di architettura progettuale dell'OS (molto più furbo qui di Win o Linux) l'impatto prestazionale è molto più lieve per i Mac con processori da SkyLake in avanti.